AWS Single Sign-On環境の構築を検討してみる

こんにちは。クラウドチームの北野です。

現在、AWSアカウントの管理やらAWSインフラのお世話をしたりしています。

ハンズラボではシステムインフラにAmazon Web Service(AWS)を積極的に採用していて、

サーバはほぼ全てAWS上で稼働しています。

何百台というサーバが常時稼働しているので、当然一つのAWSアカウントに収まるわけも無く、何十個ものAWSアカウントが存在しています。

ここまでAWSアカウントが増えてくると、AWSアカウントの管理自体が煩雑になってきます。

AWSヘビーユーザーだと似たような悩みを抱えることが多いと思いますが、

そんな時に参照するのが、AWS公式が公開しているAWS Answersです。

AWSにおけるアプリケーションの設計、構築のベストプラクティスが公開されています。

AWS Answersでは、マルチアカウント戦略のベストプラクティスであるAWS Landing Zoneが公開されています。

今回はマルチアカウント戦略のベストプラクティスの一部分である、AWSログインを一元化するAWS SSO環境の構築を検討してみます。

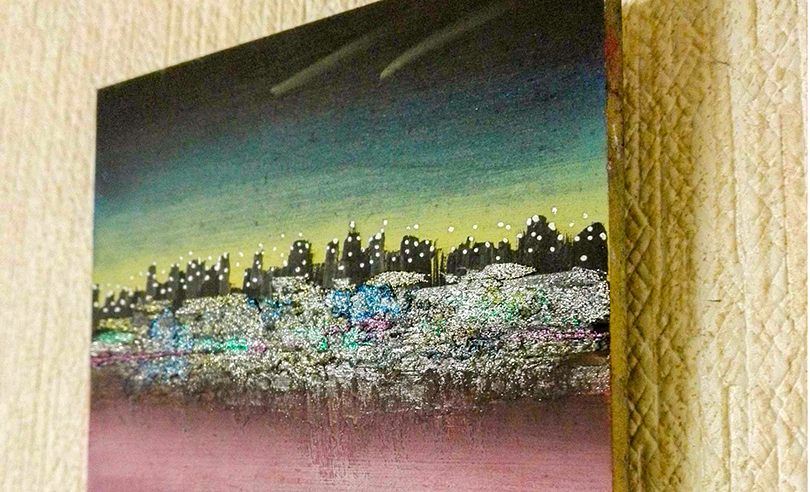

構成

構成図はこんな感じです。

AWS SSOがバージニア(us-east-1)にしか対応していなので、全てバージニアリージョンで構築しています。

AWS SSOではユーザー管理にActiveDirectoryを使用します。

AWSのDirectoryServiceで連携する必要があるため、マネージドサービスであるMicrosoftADを利用するか、既存のADサーバに対してAD Connectorを利用して連携します。

今回はAD Connector + SimpleADで構築しました。

認証はユーザーID/パスワードで行いますが、多要素認証も無いとセキュリティ的に不安です。

AWS SSOでは自前でRemote Authentication Dial In User Service(RADIUS)サーバを用意することで、多要素認証に対応できます。

今回はEC2インスタンスを建てFreeRADIUSを使って、RADIUSサーバを構築して多要素認証を実現しました。

今後の課題

多要素認証のためにRADIUSサーバを自前で構築してみましたが、本番導入するには運用が辛そうです。

EC2単体で立ててしまうとRADIUSサーバが単一障害点になってしまうため、冗長構成にしなければいけません。

そのために、ADサーバとのユーザ同期、多要素認証用のユーザ情報の分離…と考えだすと大変なので外部サービスを利用したいです。

先人の知恵をお借りすると、DuoやOneLoginといった外部サービスを利用して多要素認証を実現しているようなので、このあたりの利用を検討しています。

AWSには是非AWS SSOの東京リージョン対応とマネージドサービスでの多要素認証に対応していただけたらなーとお祈りしています?