stsを使って別のアカウントにログインしよう 〜stsAssumeRole〜

ハンズラボ 初級戦闘員の吉田です。

せかいせいふくのため、筋トレしてます。

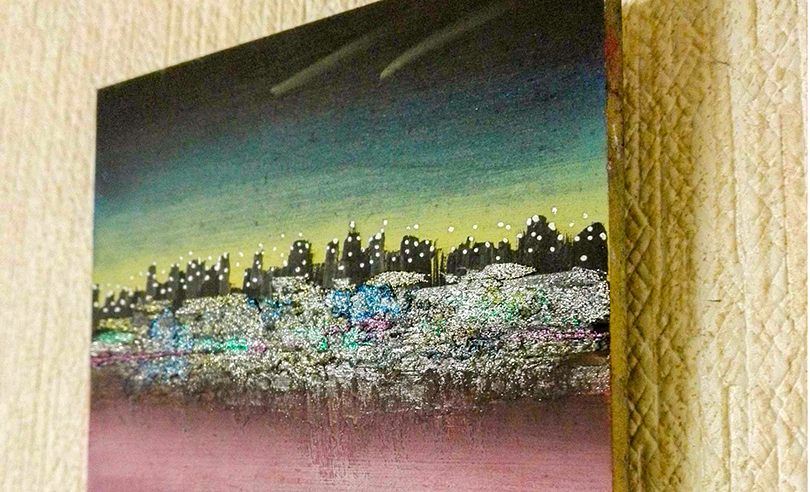

昨日は『JAWS-UG情シス支部 第2回議論会』に行ってきました。

・ 情シス支部とは

AWSを導入・利用にあたり進めてきたか、説得したか

稟議や費用はどうしているか、ベンダーどうしているか等々・・・そんな情シスな悩みを議論する場

・対象者:一人情シス、兼業情シス、現場部門などなど

・やること:各自の疑問や悩みを全員でディスカッションする

今回は導入時の障壁やアカウント管理どうしているのかって話やトラスティッド・アドバイザーちゃんと活用してます?といった具合なお話。

話題の中で派生したお話なども貴重で非常に興味深かったです。

ネットワークのケーブルの引き方なんてお話もきけて非常に興味深かったです。

DX系の話では2本引いてても同時にメンテ来たらどうするの?

みたいな話(まず同時はほぼ無い!)

冗長化してても物理的にケーブル切れたらどうしょうもないよネ

とかいろいろなお話を聞けました。

情シスなので他のJAWSとは雰囲気もちょっと違いました

さて、お話の中でSTSの話がでてきました。

以前、STSの話をここで書いた時はサービスにAssumeさせるための方法を書きました。

アカウント管理的に言うと何個も何個もパスワード覚えてログインして・・・

面倒ですね!

じゃあこんな感じでログイン出来るようにしてみましょう。

AWSアカウント1にログインする

AWSアカウント1からAWSアカウント2へAssumeRoleを用いてログインする

では、実践!

手順①Assumeされる側(今回はAWSアカウント2)へログインし、IAMのコンソールを開きます

ロール名を指定して、このアカウントのリソースの操作許可を設定します

最後に信頼関係のところでRootを使用するIAM-Userに変更しましょう

作ったロールのARNは控えておきましょう

手順②Assumeする方(今回はAWSアカウント1)へログインし、IAMのコンソールを開きます

画像だと隠れていますが、この下に先ほどメモしたロールのARNを入れれば完了です

試してみる

すでにSTSしてる状態で撮ったので通常と若干違いますが・・・

コレで完了です!